Internet

* sieć rozległa o światowym

zasięgu oparta na protokole TCP/IP

* środek masowego przekazu

Intersieci

Intersieć składa się z wielu sieci

najczęściej połączonych routerami pełniących rolę urządzeń kierujących pakiety

między sieciami.

Usługi

Internetu

I BUDOWA SIECI KOMPUTEROWYCH

W ostatnich

latach sieci komputerowe stały się niezbędnym narzędziem w przemyśle,

bankowości, administracji, wojsku, nauce i innych działach gospodarki.

Na rynku

dostępne są różnorodne technologie sieciowe, których kierunki rozwoju określone

są przez międzynarodowe organizacje standaryzacyjne i grupy

robocze przy

współudziale największych firm dostarczających sprzęt i oprogramowanie

sieciowe.

Sieć komputerowa jest

systemem komunikacyjnym służącym do przesyłania danych, łączącym co najmniej

dwa komputery i urządzenia peryferyjne.

1. Cel tworzenia sieci.

a) współużytkowanie programów i

plików;

b) współużytkowanie innych zasobów:

drukarek, ploterów, pamięci masowych, itd.

c) współużytkowanie baz danych;

d) ograniczenie wydatków na zakup

stacji roboczych;

e) tworzenie grup roboczych - ludzie z

różnych miejsc mogą uczestniczyć w tym samym projekcie;

f) poczta elektroniczna, szybkie i

łatwe komunikowanie się;

g) oprogramowanie wspomagające pracę

grup roboczych i obieg dokumentów;

h) rozwój organizacji - sieci mogą

zmieniać strukturę organizacyjną firmy i sposób jej zarządzania;

2. Klasyfikacja sieci.

Ze względu na obszar jaki obejmują swym zasięgiem, przeznaczenie i przepustowość sieci można podzielić na następujące klasy:

a) lokalna sieć komputerowa (LAN -

Local Area Network) - jest to sieć łącząca użytkowników na niewielkim

obszarze (pomieszczenie, budynek). Sieci te charakteryzują się przede wszystkim

małym kosztem dołączenia stacji, prostym oprogramowaniem komunikacyjnym i

łatwością rozbudowy. Typową cechą sieci lokalnej jest korzystanie ze wspólnego

medium transmisyjnego przez komunikujące się stacje;

b) sieć terytorialna, kampusowa (campus

network) - sieć obejmująca swym zasięgiem kilka budynków znajdujących się

np. na terenie uczelni, przedsiębiorstwa;

c) miejska sieć komputerowa (MAN -

Metropolitan Area Network) - jest to sieć o zasięgu miasta. Najczęściej są

to szybkie sieci wybudowane w oparciu o łącza światłowodowe. Sieci te

udostępniają różne usługi, np.: połączenia między sieciami lokalnymi, możliwość

bezpośredniego dołączenia stacji roboczych lub korzystanie z mocy obliczeniowej

„dużych” komputerów pracujących w sieci;

d) rozległa sieć komputerowa (WAN -

Wide Area Network) - jest to sieć, która przekracza granice miast, państw,

kontynentów. Sieć taka składa się z węzłów i łączących je łączy transmisyjnych.

Dostęp do sieci rozległej uzyskuje się poprzez dołączenie systemów użytkownika

do węzłów sieci. W węzłach znajdują się urządzenia umożliwiające przesyłanie

danych między różnymi użytkownikami. Łączność pomiędzy węzłami realizowana jest

za pomocą publicznej sieci telefonicznej, specjalnie wybudowanych łączy, kanałów

satelitarnych, radiowych lub innych;

e) sieć radiowa (Radio

Network) - jest to sieć bezprzewodowa, w której medium transmisyjnym jest

kanał radiowy. Przy każdej stacji lub grupie stacji zainstalowane jest

urządzenie nadawczo - odbiorcze zapewniające transmisję danych. Zasięg tych

sieci jest uwarunkowany zasięgiem stacji nadawczo - odbiorczych;

f) sieć satelitarna - sieć, w

której sygnały ze stacji naziemnych są transmitowane do satelity, który

retransmituje je do innej (innych) stacji naziemnych. Satelita pełni również

rolę wzmacniacza sygnału. Zasięg takiego systemu jest znacznie większy od

zasięgu sieci radiowej i zależy od mocy nadajnika satelity. Występują tutaj

dość duże czasy propagacji (do 0,25 s) co może powodować problemy, gdy

transmisja jest uwarunkowana czasowo. Typowym zastosowaniem takich sieci jest

tworzenie alternatywnych połączeń, z których korzysta się w razie awarii

połączeń naziemnych;

3. Środowiska sieci.

Środowisko sieci określone jest przez sieciowy system operacyjny oraz przez protokoły, zapewniające komunikację i usługi sieciowe. Istnieją 2 podstawowe typy sieciowych systemów operacyjnych:

a) każdy z każdym (peer-to-peer) - umożliwia użytkownikom udostępnienie zasobów swojego komputera oraz dostęp do zasobów innych komputerów. Wszystkie systemy w sieci mają taki sam status - żaden z nich nie jest podporządkowany innemu. Wszystkie stacje uczestniczące w sesji komunikacyjnej mają podobny stopień kontroli nad sesją, dysponują własną mocą przetwarzania i mogą kontrolować swoje działania. Rozwiązanie takie oferuje spore możliwości, nie jest jednak chętnie stosowane przez administratorów sieci ze względu na niewielkie możliwości zarządzania i niski poziom bezpieczeństwa. Występują tutaj problemy związane z lokalizacją danych, tworzeniem kopii zapasowych oraz z zapewnieniem odpowiedniej ochrony danych. Tworzenie sieci typu „każdy z każdym” umożliwiają m.in. systemy: IBM LAN Server, OS/2, LANtastic, Artisoft, MS Windows NT oraz MS Windows 95;

b) dedykowany serwer - jeden lub więcej komputerów spełnia rolę serwera i nie wykonuje innych zadań. Serwer spełnia takie zadania jak: przechowywanie i udostępnianie plików, zarządzanie współdzieleniem drukarek oraz funkcje związane z bezpieczeństwem danych;

II Składniki sieci.

Sieć komputerowa składa się zarówno ze sprzętu jak i z oprogramowania. Podstawowe składniki sieci to:

a) sieciowy system operacyjny;

b) serwery -

urządzenia lub oprogramowanie świadczące pewne usługi sieciowe, np.: serwer

plików (przechowywanie i odzyskiwanie plików, włącznie z kontrolą praw dostępu

i funkcjami związanymi z bezpieczeństwem), serwer poczty elektronicznej, serwer

komunikacyjny (usługi połączeń z innymi systemami lub sieciami poprzez łącza

sieci

rozległej), serwer bazy danych, serwer archiwizujący, itd.

c) systemy klienta - węzły

lub stacje robocze przyłączone do sieci przez karty sieciowe. System operacyjny

klienta może zawierać oprogramowanie (powłoka - requester) skierowujące

żądania sieciowe użytkowników lub aplikacji do serwerów;

d) karty sieciowe - adapter

pozwalający na przyłączenie komputera do sieci. Stosowane są różne rodzaje kart

w zależności od tego do pracy w jakiej sieci są przeznaczone;

e) system okablowania - medium

transmisyjne łączące stacje robocze i serwery. W przypadku sieci bezprzewodowych

może to być podczerwień lub kanały radiowe;

f) współdzielone zasoby i urządzenia

peryferyjne - mogą to być drukarki, napędy dysków optycznych,

plotery, itd.

Są to podstawowe elementy wchodzące w skład sieci (lokalnej). Składniki te oraz inne urządzenia sieciowe (np. umożliwiające łączenie sieci) zostaną opisane dalej, przy omawianiu sieci lokalnych i łączeniu sieci.

III ELEMENTY SIECI:

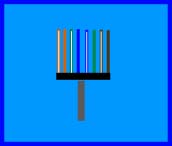

Karta

sieciowa (zdj 1,2) to płytka drukowana instalowana w wolnym gnieździe

magistrali komputera. Składa się z kontrolera LAN, transformatora złącza

sieciowego RJ-45 i\lub BNC,  pamięci EEPROM oraz opcjonalnie pamięci FLASH

Najważniejszym z wymienionych elementów jest moduł kontrolera LAN. Odpowiednio

wysoką prędkość transmisj

pamięci EEPROM oraz opcjonalnie pamięci FLASH

Najważniejszym z wymienionych elementów jest moduł kontrolera LAN. Odpowiednio

wysoką prędkość transmisj

(np.100 Mbit/s) zapewnia scalenie w jednym układziewszystkich elementów realizujących funkcje kontrolera. Takie rozwiązanie

znacznie skraca długość połączeń między elementami wewnątrz kontrolera, a tym

samym czas transmisji sygnałów.

Kontroler LAN wykonany zwykle w technologii CMOS charakteryzuje się również

małym poborem prądu.

KARTA SIECIOWA PCI

Po włączeniu komputerakarta zostaje skonfigurowana według parametrów odczytanych z modułu pamięci

EEPROM. Pamięć ta przeznaczona jest do przechowywania wszystkich parametrów

konfiguracji zdefiniowanych przez użytkownika - full duplex, prędkość

transmisji, inicjalizacja BootROM-u. Zadaniem transformatora jest zapewnienie

izolacji pomiędzy kartą a okablowaniem sieciowym w celu ochrony kontrolera LAN

przed przepięciami elektrycznymi.

Po włączeniu komputerakarta zostaje skonfigurowana według parametrów odczytanych z modułu pamięci

EEPROM. Pamięć ta przeznaczona jest do przechowywania wszystkich parametrów

konfiguracji zdefiniowanych przez użytkownika - full duplex, prędkość

transmisji, inicjalizacja BootROM-u. Zadaniem transformatora jest zapewnienie

izolacji pomiędzy kartą a okablowaniem sieciowym w celu ochrony kontrolera LAN

przed przepięciami elektrycznymi.

KARTA SIECIOWA ISA

Wzmacniak (repeater) jest względnie prostym urządzeniem, które wzmacnia sygnał wejściowy, nie zmieniając jego kształtu. Działa ono wyłącznie na poziomie warstwy 1 (fizycznej) modelu OSI.

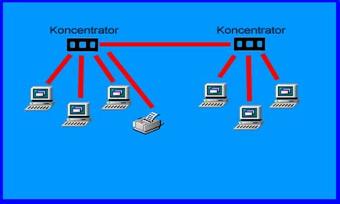

Koncentrator nie

wzmacniający (zdj. 3) jest bardzo

podobny do wzmacniającego. Jedyna w zasadzie różnica między nimi polega na tym,

że koncentrator nie wzmacniający nie wzmacnia sygnału ani nie powtarza

sygnałów. Koncentratory tego rodzaju służą w zasadzie wyłącznie do łączenia

wielu stacji roboczych, umożliwiając tworzenie sieci o topologii gwiazdy.

Koncentrator nie

wzmacniający (zdj. 3) jest bardzo

podobny do wzmacniającego. Jedyna w zasadzie różnica między nimi polega na tym,

że koncentrator nie wzmacniający nie wzmacnia sygnału ani nie powtarza

sygnałów. Koncentratory tego rodzaju służą w zasadzie wyłącznie do łączenia

wielu stacji roboczych, umożliwiając tworzenie sieci o topologii gwiazdy.

Zdj. 3. HUB

Router jest to urządzenie umiejące kierować dane do wielu

różnych sieci .Jego głównym zadaniem jest odczytywanie adresów z poszczególnych

pakietów ,tak aby wiedzieć gdzie je kierować .Router stara się przesłać każdy

pakiet do jego miejsca przeznaczenia najszybszą możliwą drogą ,która

niekoniecznie musi pokrywać się z drogą najkrótszą .Przekierowywanie pakietów

między sieciami lokalnymi działa podobnie jak sortowanie przesyłek pocztowych ,

które pojadą do kilkudziesięciu miejsc przeznaczenia osiągalnych z danego

urzędu poczty . Routery są nafaszerowane wiedzą o istniejących połączeniach

,zazwyczaj są to bardzo mocne komputery mające zakodowane w swej pamięci tzw.

tabele routingu , czyli informacje o wszystkich możliwych połączeniach w swoim

zasięgu i ich stanie .

Router jest to urządzenie umiejące kierować dane do wielu

różnych sieci .Jego głównym zadaniem jest odczytywanie adresów z poszczególnych

pakietów ,tak aby wiedzieć gdzie je kierować .Router stara się przesłać każdy

pakiet do jego miejsca przeznaczenia najszybszą możliwą drogą ,która

niekoniecznie musi pokrywać się z drogą najkrótszą .Przekierowywanie pakietów

między sieciami lokalnymi działa podobnie jak sortowanie przesyłek pocztowych ,

które pojadą do kilkudziesięciu miejsc przeznaczenia osiągalnych z danego

urzędu poczty . Routery są nafaszerowane wiedzą o istniejących połączeniach

,zazwyczaj są to bardzo mocne komputery mające zakodowane w swej pamięci tzw.

tabele routingu , czyli informacje o wszystkich możliwych połączeniach w swoim

zasięgu i ich stanie .

(na zdjęciu przykład rutera bezprzewodowego)

IV AKCESORIA SIECI:

Kabel BNC - (koncentryk) - budową przypomina

chudy kabel antenowy. Sieć budowana jest na zasadzie lini tzn. pierwszy

komputer połączony jest drugim, drugi z trzecim itd.

Kabel BNC - (koncentryk) - budową przypomina

chudy kabel antenowy. Sieć budowana jest na zasadzie lini tzn. pierwszy

komputer połączony jest drugim, drugi z trzecim itd.

KABEL KONCENTRYCZNY

Trójnik (1)– nasadka nakładana na karty sieciowe; każda karta sieciowa wymaga jednego trójnika.

Terminator (2) – wpinane w trójnik oporniki „zamykające” sieć z obu stron; zawsze potrzebne są dwie sztuki na całą sieć.

Karta sieciowa - na zdjęciu nr. 6 widać "sledzia" karty sieciowej z z gniazdami UTP (1) oraz BNC (2).

Końcówka UTP- 8 żyłowa (Typ końcówki "skrętka" RJ- 45) Prawidłową instalacje takiej końcówki, kiedy łączymybezpośrednio dwa komputery przedstawia rys. (pin 1i2 w jednej końcówce musi być równy pinom 3i6 w drugiej). Drugi rys. pokazuje w jakiej kolejności powinny byćułożone przewody

(kolory przewodów) w przypadku kiedy komputer będzie podłączony do HUB'a.

(kolory przewodów) w przypadku kiedy komputer będzie podłączony do HUB'a.

V TOPOLOGIE SIECI:

TOPOLOGIA MAGISTRALI

Topologia magistrali charakteryzuje się tym, że wszystkie węzły są połączone pojedynczym otwartym kablem. Kabel obsługuje jeden kanał i nosi nazwę magistrali. Na końcach tejże magistrali znajdują się oporniki zwane też terminatoram, które powodują, że sygnał nie odbija się. Sygnał wychodzący ze stacji rozchodzi się w obydwa kierunki. Gdy na swojej drodze nie napotka terminatora przechodzi do końca magistrali, gdzie zmienia kierunek biegu. W takiej sytuacji pojedyncza transmisja może całkowicie zapełnić wszystkie dostępne szerokości pasma i uniemożliwić wysyłanie sygnałów wszystkim pozostałym komputerom przyłączonym do sieci.

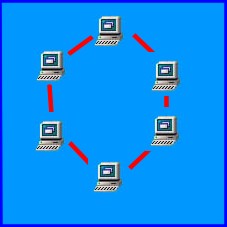

TOPOLOGIA PIERŚCIENIOWA (RING)

Jest to rozwinięta koncepcja magistrali. Komputery połączone są ze sobą szeregowo kablem, tak jak w przypadku szyny, z tą różnicą, że końcówki przewodu są ze sobą złączone i powstaje obieg zamknięty. Dane w takim układzie krążą w koło, ale tylko i wyłącznie w jedną stronę, szukając adresu przeznaczenia. Rozwiązanie takie zwiększa całkowitą wydajność sieci, nie wpływając prawie wcale na jego koszty budowy.

Podsumowując: rozwiązanie to jest dobre i sprawne, ale na zawrotną prędkość raczej nie ma co liczyć, jednakże dla mniej wymagających rzecz godna polecenia.

TOPOLOGIA GWIEŹDZISTA

W oparciu otę topologię buduje się bardziej złożone sieci. Sercem takiej sieci jest

Koncentrator, który skupia wokół siebie wszystkie komputery. Każdy z komputerów

jest z nim połączony osobnym przewodem. Koncentrator zarządza wymianą danych

pomiędzy poszczególnymi jednostkami.

Niewątpliwą

zaletą używania tej topologii jest jej odporność na awarie. W odróżnieniu od

magistrali rozwiązanie to odporne jest na awarie pojedynczej jednostki lub

połączenia z nią. Gdy taka sytuacja nastąpi, sieć będzie działać poprawnie,

lecz połączenie z uszkodzoną stacją będzie niemożliwe, tak jakby była odłączona

lub nieużywana. Topologia gwiazdy jest jednak nieco droższa - w końcu dochodzi

tu dodatkowe urządzenie (Koncentrator) - lecz wzrost bezpieczeństwa powinien

całkowicie zrekompensować ten wydatek.Sieć oparta

na tej topologii powinna sprawdzić się wszędzie tam, gdzie potrzebna jest

wydajność oraz bezpieczeństwo za niewygórowaną cenę.

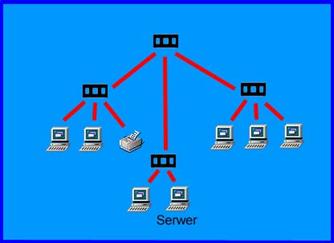

VI Topologie złożone:

ŁAŃCUCHY:

Najprostszą z topologii złożonych otrzymać można w wyniku połączenia szeregowego wszystkich koncentratorów sieci tak, aby jak przedstawia to rysunek niżej. Taki sposób łączenia znany jest jako łańcuchowe. Wykorzystuje ono porty już istniejących koncentratorów do łączenia ich z innymi koncentratorami. Dzięki temu uniknąć można ponoszenia kosztów dodatkowych związanych z tworzeniem odpowiedniego szkieletu.

Małe sieci LAN mogą być zwiększane (skalowane dodatnio) przez łączenie koncentratorów w łańcuchy (łańcuchowanie ich). Łańcuchy dają się łatwo tworzyć i nie wymagają żadnych specjalnych umiejętności administracyjnych. Łańcuchy stanowiły alternatywną, wobec sieci LAN pierwszej generacji, metodę przyłączania urządzeń.

Topologia ta najlepiej sprawdza się w sieciach lokalnych, w skład których wchodzi garstka jedynie koncentratorów i co najwyżej niewielkie współdziałanie sieci rozległych.

Hierarchie:

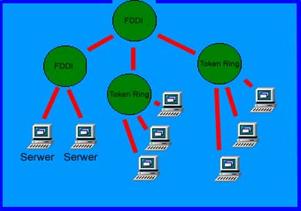

HIERARCHICZNE PIERŚCIENIE

Rozmiary sieci pierścieniowych mogą być mogą być zwiększane przez łączenie wielu pierścieni w sposób hierarchiczny jak ukazuje poniższy rysunek. Łączność między stacją roboczą a serwerem może być realizowana za pomocą tylu pierścieni o ograniczonych rozmiarach, ile potrzeba do uzyskania odpowiedniego poziomu sprawności. Pierścień poziomu drugiego, zarówno w sieciach Token Ring, jak i FDDI, może być używany do wzajemnego łączenia wszystkich pierścieni poziomu użytkownika oraz do umożliwienia zagregowanego dostępu do sieci rozległych (sieci WAN).

Sieci lokalne o małych pierścieniach można skalować, dodając hierarchicznie kolejne pierścienie. Rysunek niżej ilustruje dwa odrębne pierścienie Token Ring o szybkości przesyłania danych 16Mbps, które używane są do łączenia komputerów użytkownikowi oraz odrębną pętlę FDDI używaną do łączenia serwerów i tworzenia szkieletu.

HIERARCHICZNE GWAZDY

Topologie gwiazdy również mogą być organizowane hierarchicznie w wiele

gwiazd. Hierarchiczne gwiazdy mogą być realizowane jako pojedyncze domeny

kolizji lub dzielone przy użyciu przełączników, routerów i mostków na segmenty,

z których każdy jest domeną kolizji.

Topologia hierarchiczna gwiazdy używa jednego

poziomu do łączenia użytkownika z serwerem, a drugiego jako szkielet.

Protokoły:

TCP/IP

W dzisiejszych czasach niebywałego zainteresowania Internetem, każdy chyba słyszał o protokole TCP/IP. Jest to protokół używany w Internecie, choć także w sieciach lokalnych zajmuje miejsce przodujące wśród innych protokołów. Powodem takiego sukcesu nie jest jednak popularność samego Internetu. Już przed obecnym boomem na Internet TCP/IP zaczęło zdobywać popularność w środowiskach firmowych, uniwersyteckich i naukowych. Powód leży w tym, że jest to standard otwarty - nikt nie jest jego właścicielem i w związku z tym nikt go nie kontroluje.

Na adres IP składają się trzy elementy;

Wyróżnia się pięć klas adresów

a) 0 - 127 - dotyczy sieci dużej wielkości

b) 128 - 191 - dotyczy średniej sieci

c) 192 - 223 - dotyczy małych sieci

d) 224 - 239 - dotyczy adresów grupowych

e) 240 - 255 - służy do eksperymentów

IPX

Internetworking Pocked Exchange to odpowiedź firmy Novell na złożoność protokołu IP. Novell zaprojektował ten protokół we wczesnych latach osiemdziesiątych, zanim jeszcze nastał boom na Internet. Jest on stosunkowo wydajny i ma kilka zalet docenianych przez administratorów sieci. W przeciwieństwie do IP, IPX może sam konfigurować swoje adresy. Jest to zaleta szczególnie cenna w sytuacji, gdy do skonfigurowania jest bardzo wiele systemów. Drugą cechą tego protokołu jest jego gadatliwość. Oznacza to, że sam rozgłasza swą obecność w sieci. Nie stanowi to żadnej przeszkody w sieciach ograniczonych, gdyż rozgłaszanie nie blokuje zbytnio przepustowości sieci. Jednak gdy wchodzi w grę sieć rozległa, konsumowanie części łącza przez rozgłaszanie staje się problemem. Generalnie protokół IPX można łatwo zainstalować i jest on prosty w użytkowaniu. Niestety nie jest to standard otwarty: należy do Novell'a. Poza tym nawet Novell przyznaje, że w dłuższej perspektywie IPX ustąpi pola IP. Na razie jest to dobry wybór dla kogoś, kto jest pewien, że swej sieci lokalnej nie będzie łączyć z Internetem .

NetBIOS oraz NetBEUI

Network Basic Input / Outout System

(NetBIOS) oraz NetBIOS Extended User Interface (NetBEUI) to protokoły używane w

sieciach odosobnionych. Są one bazowane na metodzie przekazywania danych zwanej

Server Message Block (SMB), w której adresy miejsc przeznaczenia przesyłek są

odszukiwane w oparciu o nazwy komputerów. Jedną z niewątpliwych zalet NetBIOS'u

oraz NetBEUI jest ich łatwa instalacja. Najczęściej używa się ich w małych

sieciach lokalnych równorzędnych komputerów (peer to peer). Są one dostarczone

z każdą wersją Windowsa, a także z kilkoma pakietami oprogramowania sieciowego

pochodzącego od niezależnych wytwórców. Aby wszystko było jasne powinienem w

tym momencie ustalić składniki konfiguracji nowej sieci oraz połączenia z już

istniejącą. Pisząc składniki mam na myśli oczywiście topologię, rodzaj

okablowania oraz model sieci o jaki będzie się opierać.

Na pierwszy ogień idzie topologia logiczna czyli Gwiazda. Mogę zinterpretować

to tylko w jeden sposób. Najlepsza topologia jaką można zastosować w małej

sieci. Bezkonkurencyjna jeśli chodzi o stosunek kosztów do wydajności. Następna

sprawa to rodzaj kabla. W tym przypadku topologia narzuca wybór, ponieważ

ściśle z nią związana jest skrętka nie ekranowana, czyli 10BASE-T. No i ostatni

element, a więc model sieci. Wybraniec to oczywiście TCP/IP, który w świetle

konkurentów jest praktycznie jedynym wyborem. Dodając do tego jeszcze fakt, iż

jednym z wymagań stawianych przed nim jest możliwość bezpiecznego (dla sieci)

dostępu do Internetu i korzystania z niego przez wszystkich użytkowników, wybór

staje się jasny .

Reasumując, będzie to sieć w topologii Gwiazdy .Do połączenia wykorzystana

będzie skrętka nie ekranowana (10BAS-T), a do komunikacji użyte będą protokoły

TCP/IP.

VII Systemy przeszukiwania www (wyszukiwarki)

W przeciwieństwie do FTP czy Gophera, w przypadku przestrzeni WWW

istnieje ogromna ilość systemów wyszukiwawczych.

Systemy te są proste w

obsłudze i wykonują przeszukiwanie na podstawie podanych przez użytkownika słów

kluczowych

Przykłady: Google, Yahoo, AltaVista, Lycos, InfoSeek i WebCrawler